近日,“某地政务云平台因未及时修复高危漏洞导致敏感数据泄露”的事件引发广泛关注——涉事系统虽通过等保2.0二级测评,但因日常运维中未严格落实“漏洞管理”“访问控制”等关键控制项,最终被监管通报并责令整改。这一事件再次为行业敲响警钟:等保测评不是“一张证书保平安”,而是网络安全防护的底线要求;合规是基础,持续有效的安全运营才是关键。作为深耕IT服务领域23年的专业机构(咨询监理/等保测评/软件测试/商用密码),中百信结合近期等保测评最新政策要求,从技术视角解析“如何让等保测评真正发挥安全价值”。

一、热点事件复盘:等保测评的“合规陷阱”与“长效需求”

此次政务云事件的直接诱因,是系统运营方在通过等保测评后,长期忽视“安全漏洞管理”和“日志审计”要求——测评时通过的“安全配置”在后续更新中被更改,高危漏洞(如未授权访问接口)暴露超过3个月未修复,攻击者借此窃取了部分用户隐私数据。这并非个例。根据国家信息安全漏洞共享平台(CNVD)数据,2024年上半年,约42%的已过等保系统存在“测评后安全措施失效”问题,常见于:

测评后系统升级/扩容时,未同步评估新增组件的安全风险;

安全策略(如防火墙规则、账号权限)因业务需求频繁调整,偏离测评时的基线配置;

日志留存周期不足或审计功能未启用,导致安全事件无法追溯。

核心矛盾:等保测评是“静态合规检查”(依据GB/T 22239-2019等标准,对当前系统状态打分),但网络安全威胁是“动态演进”的(如勒索病毒变种、APT攻击)。若企业将“通过测评”等同于“安全无忧”,忽视后续的持续监测与优化,风险必然累积。传统漏洞管理将重点放在高CVSS(通用漏洞评分系统)的严重漏洞上,但CVSS仅考虑了漏洞技术风险,而忽略了漏洞所在资产的重要性、开放端口、对外暴露面等因素。云计算环境中存在着大量的分布式系统、实例和服务频繁地进行扩展和迁移,数据的集中存储和业务系统的集中运行,用户通常使用云主机、虚拟机上部署的安全客户端进行漏洞检测。但由于兼容性、部署成本、以及无法检测动态资源等原因,安全客户端的平均部署率只有50%左右,存在安全防护盲区,通过等保测评发现漏洞后及时修补,并对修补后系统持续跟踪和管理十分必要。

二、技术视角:等保2.0的核心控制项与常见“失效点”

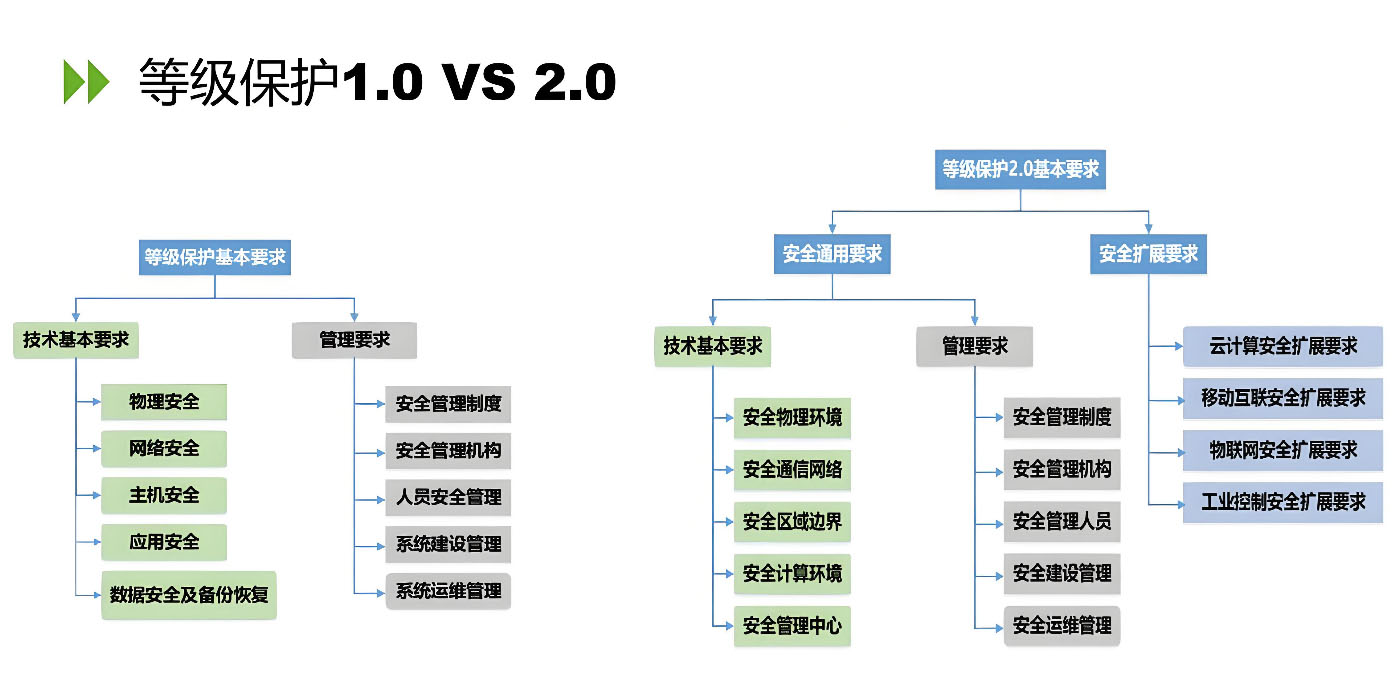

等保2.0(《信息安全技术 网络安全等级保护基本要求》GB/T 22239-2019)针对不同等级系统(如二级/三级),从“安全物理环境”“安全通信网络”“安全区域边界”“安全计算环境”“安全管理中心”五大层面提出具体要求。结合我们的测评实践,以下控制项是高频“失效点”,也是技术落地的难点:

1. 安全计算环境:漏洞管理与访问控制的“精细化”要求

典型问题:系统存在未修复的高危漏洞(如Apache Log4j2、Fastjson反序列化漏洞),或默认账号(如admin/root)未禁用,弱口令(如123456、admin123)普遍存在。

技术对策:建立“漏洞全生命周期管理流程”——定期扫描(每月至少一次)、优先级评估(CVSS评分≥7.0的高危漏洞72小时内修复)、验证闭环(修复后二次验证)。同时,采用多因素认证(MFA)替代单一口令认证,关键系统限制IP访问白名单。

2. 安全区域边界:边界防护与入侵防范的“动态适配”

典型问题:防火墙策略配置过于宽松(如允许所有IP访问数据库端口),入侵检测系统(IDS)仅部署但未实时分析告警,内网横向攻击(如通过跳板机渗透核心系统)无防护。

技术对策:遵循“最小权限原则”配置边界设备(如防火墙仅开放业务必需端口,源IP限制为可信段);部署具备行为分析能力的下一代防火墙(NGFW)或入侵防御系统(IPS),对异常流量(如高频爆破登录、非工作时间数据外传)实时阻断;内网部署微隔离技术(如基于VLAN或软件定义边界SDP),限制攻击扩散范围。

3. 安全管理中心:日志审计与安全态势感知的“可追溯性”

典型问题:系统日志未留存(或仅留存7天,不符合等保三级“不少于6个月”要求),日志格式混乱无法关联分析,安全管理员未定期查看告警。

技术对策:集中采集网络设备、服务器、应用系统的操作日志(如登录记录、权限变更、数据访问),通过日志审计平台(如SIEM系统)实现关联分析;关键系统日志留存周期符合等保要求(网络安全法要求保存半年以上),并存储于独立的安全介质(防篡改);设置告警阈值(如单日失败登录超10次触发短信通知),确保安全团队“看得见、响应快”。

三、我们的实践:从“测评”到“护航”,23年沉淀的安全服务方法论

作为拥有23年经验的IT服务提供商,我们不仅提供等保测评服务,更聚焦客户“测评后如何持续合规”的痛点,形成“测评+咨询+监理+商密”的全周期安全解决方案:

1. 深度测评:不止于“打分”,更输出“可落地整改清单”

我们的测评团队由高级测评师、中级测评师、初级测评师组成,严格依据最新版等保标准(GB/T 22239-2019《信息安全技术 网络安全等级保护基本要求》),对系统进行“技术+管理”双维度评估。区别于“模板化报告”,我们会针对每个高风险项标注:

具体漏洞位置(如某台服务器的Tomcat管理后台未授权访问);

整改优先级(根据漏洞利用难度与业务影响划分紧急/重要/一般);

可选技术方案(如WAF规则配置示例、账号权限最小化操作步骤)。

2. 咨询监理:帮客户“建体系”,而非“交作业”

针对部分企业“重测评轻运营”的问题,我们提供“等保合规体系建设咨询”服务——从安全管理制度(如《漏洞管理办法》《日志审计规范》)编制,到安全岗位人员培训(如管理员如何解读测评报告),再到第三方厂商的安全责任划分(如云服务商与租户的安全职责界定),帮助客户将等保要求融入日常运维流程。

3. 长期护航:定期复审+应急响应,让安全“动态达标”

我们为签约客户提供“年度复审+应急响应”增值服务:每年对系统进行一次免费复查(重点关注新增业务模块的安全影响),并在发生安全事件时,2小时内提供初步分析,24小时内协助制定处置方案(如漏洞封堵、数据溯源)。

结语:等保测评的本质,是“以合规促安全”的起点

网络安全没有“一劳永逸”,等保测评的价值,在于为企业划定一条清晰的安全基线。对于政企客户而言,选择一家既懂标准、又有实战经验的服务商,远比“快速拿证”更重要——因为真正的安全,需要专业团队陪跑,更需要将合规要求转化为日常习惯。多年专注,我们始终相信:好的等保服务,不是“帮您通过测评”,而是“让您远离风险”。